Firewall-Konfiguration: Ein Leitfaden für eine sichere Netzwerkumgebung

Einleitung

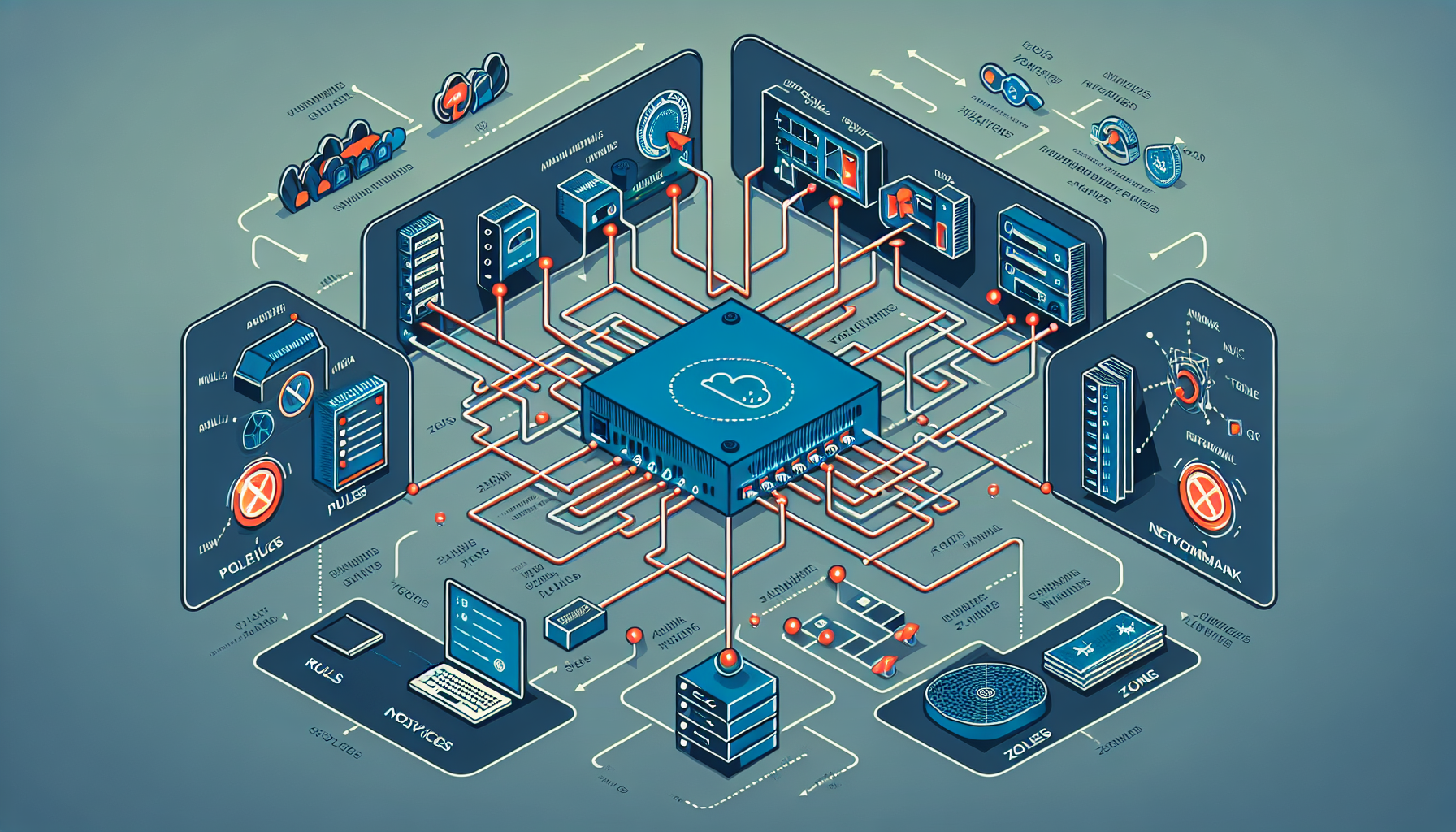

In der heutigen digitalen Welt steht die Sicherheit deiner Netzwerkumgebung an erster Stelle. Ohne entsprechende Schutzmaßnahmen wie eine korrekt konfigurierte Firewall können Unternehmen einem enormen Risiko durch Cyberangriffe und Datenlecks ausgesetzt sein. Doch viele IT-Administratoren und Unternehmensleiter wissen nicht, wo sie anfangen sollen. Hast du auch schon einmal überlegt, ob deine Netzwerkumgebung wirklich sicher ist? Oder ob deine Firewall alle potenziellen Bedrohungen abwehren kann? In diesem Leitfaden erfährst du Schritt für Schritt, wie du deine Firewall effektiv konfigurierst und damit deine Netzwerkumgebung sicher gestaltest.

Was ist eine Firewall?

Eine Firewall ist eine Software oder Hardware, die den ein- und ausgehenden Netzwerkverkehr überwacht und entscheidet, ob er zugelassen oder blockiert wird. Stellen dir eine Firewall wie einen militärischen Checkpoint vor, der die Zugangsrechte von jedem überprüft, der das Netzwerk betreten möchte. Es gibt verschiedene Arten von Firewalls, darunter Paketfiltering, Proxy-Dienste und Stateful Inspection.

Firewall-Konfiguration: Schritt-für-Schritt-Anleitung

Schritt 1: Deine Firewall sichern

Die erste und wichtigste Aufgabe bei der Firewall-Konfiguration ist die Sicherung der Firewall selbst. Wenn ein Angreifer Zugang zu deiner Firewall erhält, ist deine Netzwerkumgebung gefährdet. Hier sind einige wichtige Schritte:

- Aktualisieren der Firmware: Stelle sicher, dass deine Firewall auf dem neuesten Stand ist, um alle aktuellen Sicherheitslücken und Updates zu erhalten.

- Löschen, Deaktivieren oder Ändern von Standardbenutzerkonten: Entferne alle Standardbenutzerkonten und ändere die Standardpasswörter in sichere Passwörter.

- Erstellung einer strukturierten Hierarchie von Administratoren: Erstelle zusätzliche Administratorkonten mit eingeschränkten Berechtigungen basierend auf den Verantwortlichkeiten in deinem Unternehmen. Vermeide das Verwenden von gemeinsamen Benutzerkonten.

Schritt 2: Planen deiner Firewall-Zonen und IP-Adressen

Um die wertvollsten Assets in deinem Netzwerk zu schützen, solltest du zuerst identifizieren, was diese Assets sind (z.B. Zahlungskartendaten oder Patientendaten). Plane dann deine Netzwerkstruktur so, dass diese Assets geschützt sind. Dies kann durch die Einteilung deiner Netzwerkumgebung in verschiedene Zonen erfolgen, die je nach Bedeutung und Bedarf unterschiedlich geschützt werden.

Schritt 3: Erstellen deiner Firewall-Regeln

Erstelle Regeln, die die Zugangsrechte für ein- und ausgehenden Netzwerkverkehr festlegen. Dies kann durch die Definition von Paketfiltering-Regeln, Proxy-Diensten und Stateful Inspection erfolgen. Stelle sicher, dass deine Regeln den Sicherheitsanforderungen deines Unternehmens entsprechen und dass du die richtigen Zugriffsberechtigungen für deine Mitarbeiter und Kunden hast.

Schritt 4: Testen deiner Firewall-Konfiguration

Teste deine Firewall-Konfiguration in einem Testumfeld, um sicherzustellen, dass sie wie geplant funktioniert. Überprüfe, ob deine Firewall den Verkehr blockiert, der gemäß deinen ACL-Konfigurationen blockiert werden sollte. Führe sowohl Vulnerabilitätsanalysen als auch Penetrationstests durch, um sicherzustellen, dass deine Firewall effektiv ist.

Schritt 5: In Produktion setzen deiner Firewall-Konfiguration

Wenn du deine Firewall-Konfiguration getestet hast, kannst du sie in Produktion setzen. Stelle sicher, dass du eine Sicherheitskopie deiner Firewall-Konfiguration an einem sicheren Ort speicherst, um deine Arbeit nicht zu verlieren, falls ein Hardwarefehler auftreten sollte.

Firewall-Konfiguration: Wichtige Tipps

- Aktualisieren deiner Firewall-Konfiguration regelmäßig: Stelle sicher, dass deine Firewall-Konfiguration den aktuellen Sicherheitsanforderungen deines Unternehmens entspricht.

- Überwachen deiner Firewall-Logs: Überwache deine Firewall-Logs regelmäßig, um sicherzustellen, dass keine unerlaubten Aktivitäten stattfinden.

- Integrieren zusätzlicher Sicherheitslösungen: Integriere zusätzliche Sicherheitslösungen, um die Basiskonfiguration deiner Firewall zu verbessern.

Firewall-Konfiguration: Lösen von Problemen mit uns

Bei DotFox sind wir spezialisiert auf die Konfiguration und Wartung von Firewalls. Wir bieten umfassende Dienstleistungen, die dir helfen, deine Netzwerkumgebung sicher zu gestalten und zu schützen. Unser Team von IT-Spezialisten und Sicherheitsexperten ist darauf spezialisiert, deine Firewall-Konfiguration zu optimieren und sicherzustellen, dass deine Netzwerkumgebung den aktuellen Sicherheitsanforderungen entspricht.

Kontaktieren uns, um mehr über unsere Firewall-Konfigurationsdienste zu erfahren und wie wir dir helfen können, deine Netzwerkumgebung sicher zu gestalten.